Phishing |

AiTM: De geavancaeerde phishing techniek die MFA te slim af is

In deze blog duiken we dieper in op de werking van AiTM. We tonen stap voor stap hoe een dergelijke aanval wordt uitgevoerd, bespreken de mogelijke gevolgen, geven advies over hoe te reageren op deze aanval en bespreken oplossingen om je organisatie hiertegen te beschermen.

AiTM: De geavanceerde phishing techniek die MFA te slim af is

- 1 Werking van AiTM-aanvallen

- 2 Stap voor stap: de werkwijze van een AiTM-aanval

- 3 Het risico en de mogelijke gevolgen van een AiTM-aanval

- 4 Detectie en respons: effectief omgaan met AiTM-aanvallen

- 5 Bescherming tegen AiTM-aanvallen

- 6 Vraag vrijblijvend een AiTM-phishing simulatie of Azure review aan

Werking van AiTM-aanvallen

Stap voor stap: de werkwijze van een AiTM-aanval

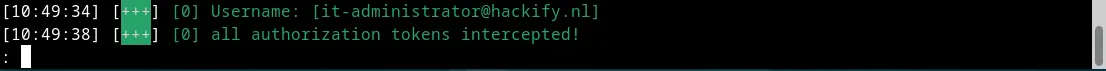

We presenteren nu een stapsgewijze uitleg, geïllustreerd met screenshots, van de werking van een AiTM-aanval. We belichten zowel het perspectief van het slachtoffer als dat van de aanvaller. Voor de uitvoering van de aanval gebruiken we het programma Evilginx, een MITM reverse-proxy framework dat door middel van kant-en-klare templates een website creëert voor AiTM-aanvallen. Het enige dat je nodig hebt, is een eigen server en een domeinnaam. Evilginx regelt de rest en genereert een URL die vervolgens gebruikt kan worden in een phishing e-mail of SMS.

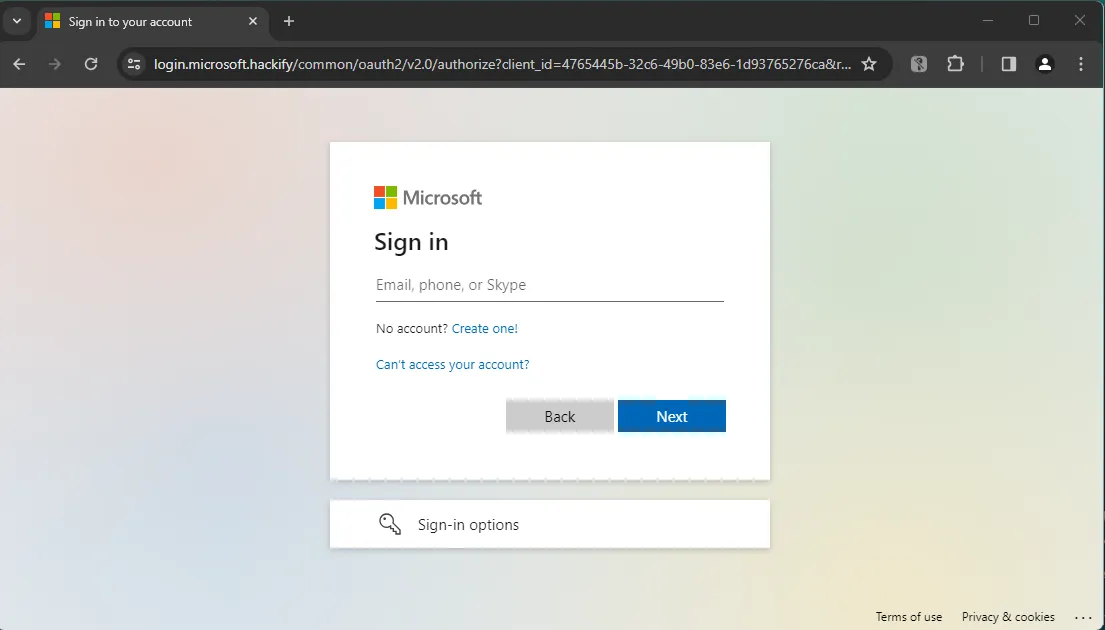

Wanneer een gebruiker op de URL klikt, wordt deze doorgestuurd naar onze nagemaakte Microsoft-website. Onze site, gehost op het domein (microsoft.hackify), toont een inlogvenster dat sprekend lijkt op dat van Microsoft.

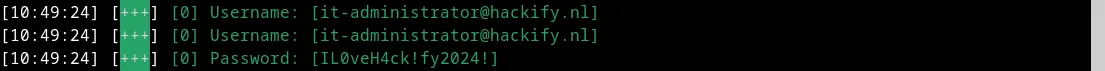

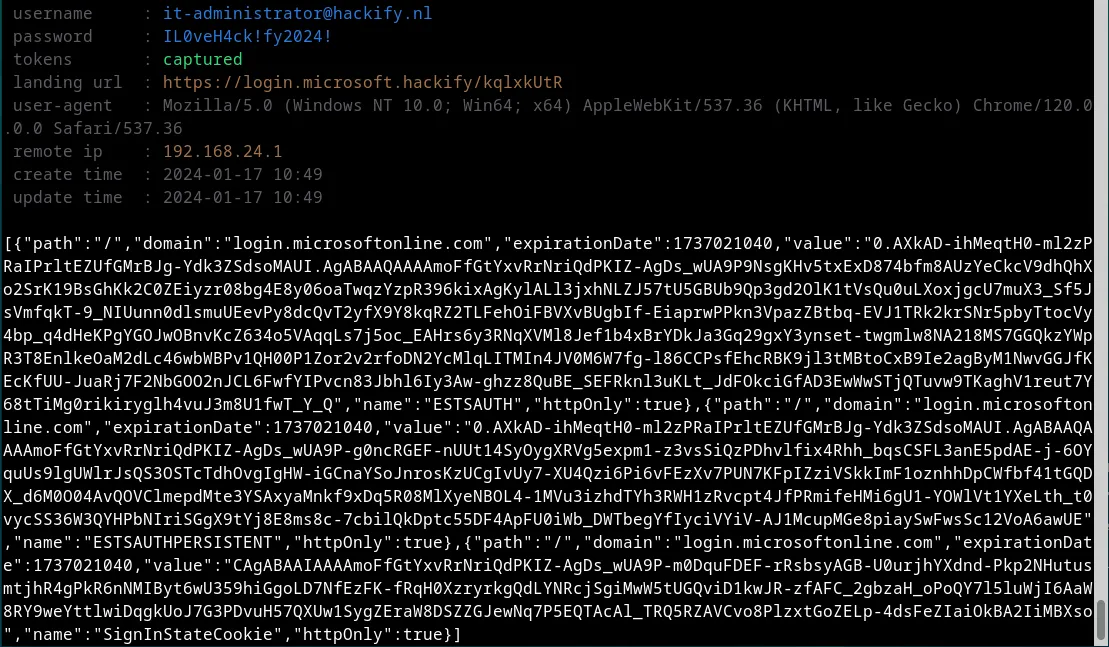

De website is een identieke kopie van de Microsoft-loginpagina, waarbij gebruikers de gebruikelijke inlogstappen volgen. Zodra een gebruiker zijn gebruikersnaam en wachtwoord invoert, ontvangen wij in ons framework een melding dat deze gegevens zijn ingevoerd. We kunnen deze gegevens ook inzien.

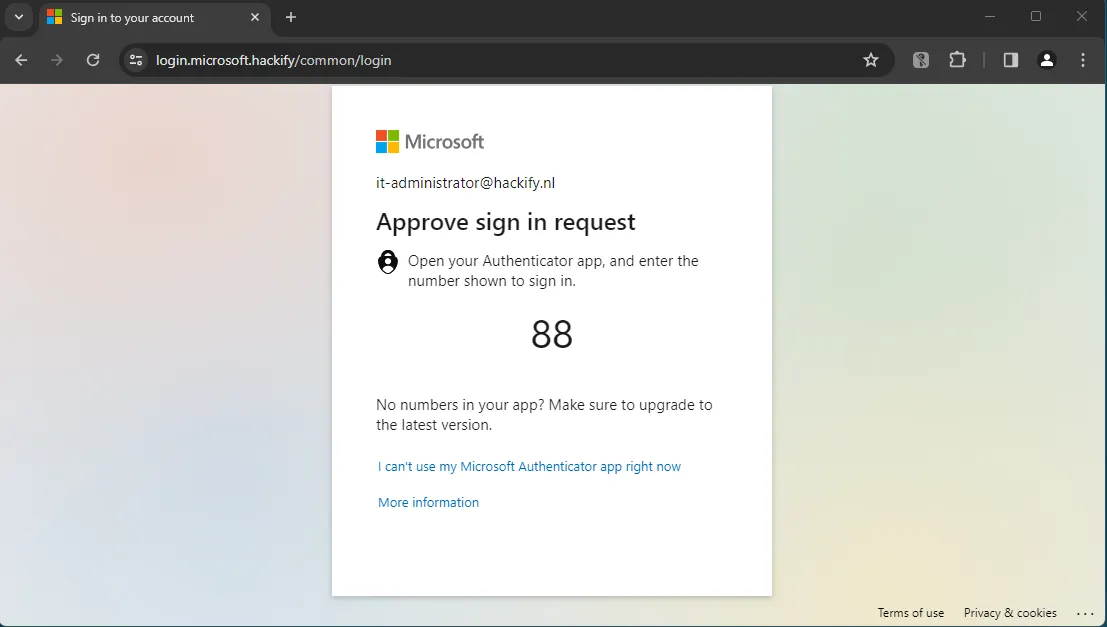

Omdat de gebruiker multifactorauthenticatie (MFA) gebruikt, moet ook deze stap doorlopen worden. Zodra de gebruiker de MFA-verificatie voltooit, ontvangt de aanvaller de sessiegegevens die door Microsoft worden teruggestuurd.

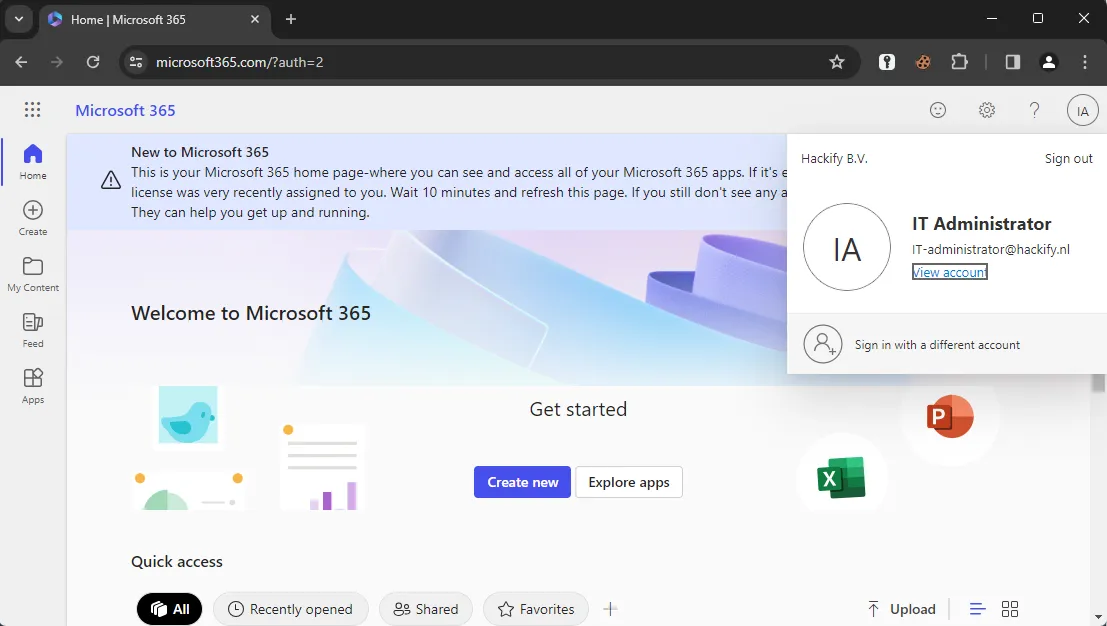

Daarna kunnen wij deze sessie kopiëren en in onze eigen browser gebruiken. Door de cookies correct in te stellen naar die van de gebruiker, krijgen we toegang tot de Microsoft 365-omgeving van de gebruiker.

Het risico en de mogelijke gevolgen van een AiTM-aanval

De risico’s van een AiTM-phishingaanval zijn vergelijkbaar met die van een standaard phishingaanval, inclusief de toegang tot gevoelige informatie die kan leiden tot datalekken. Een extra risico van AiTM is dat andere gebruikers en beheerders minder geneigd zijn te vermoeden dat hun collega-gebruikers gecompromitteerd zijn, vooral door het vertrouwen in multifactorauthenticatie (MFA).

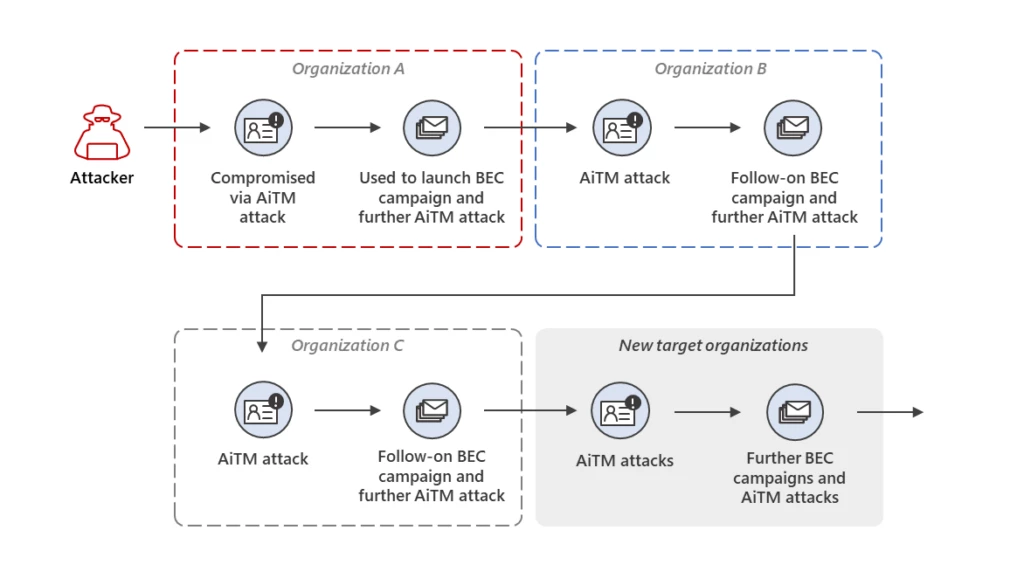

Vervolgaanvallen die zowel wij als Microsoft waarnemen, hebben vaak te maken met Business Email Compromise (BEC)-fraude. Gehackte gebruikersaccounts worden ingezet om vertrouwelijke informatie van collega’s of klanten te ontvreemden en mogelijk te verkopen of openbaar te maken. Deze aanvallen worden ook gebruikt voor factuurfraude, waarbij aanzienlijke bedragen naar een onjuiste partij worden overgemaakt. Bovendien leidt deze methode vaak tot succesvolle verspreiding van malware, aangezien de afzender van de e-mail als betrouwbaar wordt beschouwd.

Microsoft heeft een informatieve infographic die laat zien hoe een aanvaller het gebruikersaccount van een bedrijf overneemt en vervolgens gebruikt om accounts van andere bedrijven te compromitteren.

Detectie en respons: effectief omgaan met AiTM-aanvallen

Onze vrienden van Zolder hebben een methode ontwikkeld om AiTM-aanvallen te detecteren, waarbij een speciale token in de CSS van de Microsoft inlogpagina wordt gebruikt. Als er een AiTM-aanval plaatsvindt, ontvangt de betreffende organisatie een melding dat hun website hiervoor wordt gebruikt. Voor een gedetailleerde uitleg en configuratie-instructies, bezoek de website van Zolder: https://zolder.io/using-honeytokens-to-detect-aitm-phishing-attacks-on-your-microsoft-365-tenant/.

Eye Security heeft zelfs een oplossing bedacht die het inlogvenster wijzigt en een waarschuwing toont bij een poging tot inloggen via een AiTM-aanval, signalerend dat het om een phishingwebsite gaat. De LinkedIn post van Eye Security vind je hier: https://www.linkedin.com/posts/eyesecurity_aitm-activity-7153046047118807041-CiIQ?utm_source=share&utm_medium=member_desktop.

Wanneer een aanval wordt vastgesteld, kan het echter al te laat zijn en heeft een gebruiker mogelijk al actie ondernomen. Veel beheerders reageren snel door het wachtwoord van de betrokken gebruiker te wijzigen, maar het is ook belangrijk om de actieve sessies te beëindigen (te ‘revoken’).

Daarnaast kan de aanvaller een extra MFA-methode hebben toegevoegd, zoals een eigen telefoonnummer of authenticator app, die verwijderd moet worden. Tot slot voegen aanvallers soms voor ‘persistence’ een ‘trusted device’ toe aan het account van de gebruiker, die ook verwijderd moet worden.

Bescherming tegen AiTM-aanvallen

Vraag vrijblijvend een AiTM-phishing simulatie of Azure review aan

Hoe kunnen wij u helpen?

QR Codes: Het onverwachte wapen in Device Code Phishing

Device code phishing, net als aanvallen via Adversary-in-the-middle (AiTM), vertegenwoordigt een geavanceerde vorm van cyberdreiging die zich onderscheidt van traditionele phishing. Device code phishing exploiteert de ‘OAuth2 Device Authorization Grant flow‘ van Microsoft Azure, die gebruikers in staat stelt zich aan te melden bij apparaten met beperkte invoermogelijkheden.

De beste manier om uw bedrijf te beschermen tegen phishing

Als bedrijf wilt u uw organisatie beschermen tegen phishing. Het is vooral belangrijk om de menselijke component aan te pakken. Maar hoe kunt u als bedrijf uw medewerkers het beste trainen in het herkennen en rapporteren van phishing?

CEO fraude voorkomen – waarschuwing bij afzenders

CEO fraude is steeds vaker in het nieuws. Wat kan je doen tegen CEO fraude? Er zijn een aantal maatregelen die kunnen bijdragen aan het voorkomen van CEO fraude. Een hiervan is een waarschuwingsbericht zetten bij e-mails die afkomstig zijn van buiten de organisatie, maar waarbij de naam van een collega wordt gebruikt.