Phishing |

CEO fraude voorkomen – waarschuwing bij afzender

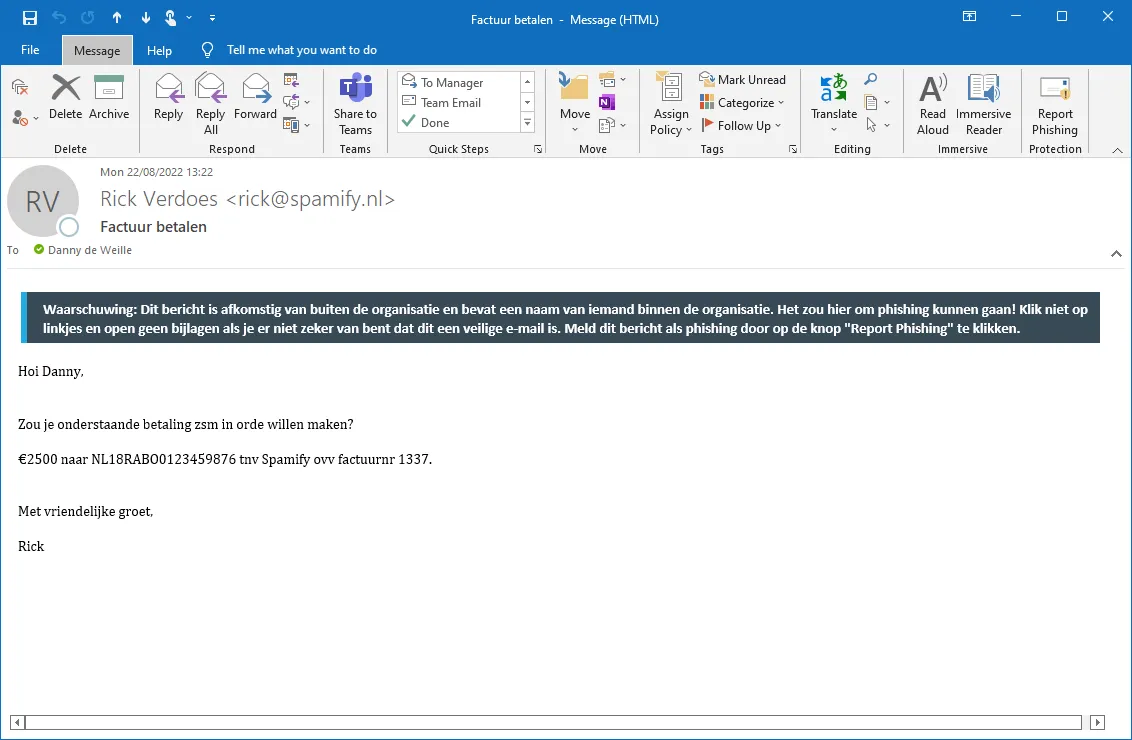

CEO fraude is steeds vaker in het nieuws. Een financieel medewerker is in deze slinkse vorm van cybercriminaliteit getrapt en heeft een hoog geldbedrag overgemaakt naar een buitenlandse rekening. Het mailtje blijkt achteraf afkomstig van een crimineel die zich voordeed als bekende. Wat kan je doen tegen CEO fraude? Er zijn een aantal maatregelen die kunnen bijdragen aan het voorkomen van CEO fraude. Een hiervan is een waarschuwingsbericht zetten bij e-mails die afkomstig zijn van buiten de organisatie, maar waarbij de naam van een collega wordt gebruikt.

In deze blogpost leggen we technisch en gedetailleerd uit hoe dit voor uw organisatie ingesteld kan worden.

Waarschuwing bij e-mail met dezelfde naam als een collega

Binnen Exchange kan er een nieuwe mail rule worden gemaakt. Deze mail rule controleert de naam van de afzender. Als deze naam hetzelfde is als een collega, maar niet afkomstig vanuit de organisatie, zet de mail rule een groot waarschuwingsbericht in de e-mail.

Als er iemand binnen de organisatie een e-mail krijgt waarbij de naam hetzelfde is als van een collega wordt de volgende melding getoond. Voor het configureren van de knop Report Phishing verwijzen we naar onze blogpost.

Open PowerShell en installeer de module ExchangeOnline als deze nog niet geïnstalleerd is.

Install-Module -Name ExchangeOnlineManagementHet uiteindelijke script ziet er als volgt uit. Onderstaand wordt stap voor stap uitgelegd wat de code doet. Het is mogelijk om dit script te copy-pasten, eventueel met aanpassingen aan de waarschuwingsmelding.

# Connect to Exchange Online

Write-Host "Connect to Exchange Online" -ForegroundColor Cyan

Connect-ExchangeOnline $HTMLDisclaimer = '<table border=0 cellspacing=0 cellpadding=0 align="left" width="100%">

<tr>

<td style="background:#23aae1;padding:5pt 2pt 5pt 2pt"></td>

<td width="100%" cellpadding="7px 6px 7px 15px" style="background:#384a56;padding:5pt 4pt 5pt 12pt;word-wrap:break-word">

<div style="color:#ffffff;font-weight:bold;">

Waarschuwing:

Dit bericht is afkomstig van buiten de organisatie en bevat een naam van iemand binnen de organisatie. Het zou hier om phishing kunnen gaan! Klik niet op linkjes en open geen bijlagen als je er niet zeker van bent dat dit een veilige e-mail is. Meld dit bericht als phishing door op de knop "Report Phishing" te klikken.

</div>

</td>

</tr>

</table>

<br>' # Get all existing users

$displayNames = (Get-EXOMailbox -ResultSize unlimited -RecipientTypeDetails usermailbox).displayname # Set the transport rule name

$transportRuleName = "Impersonation warning" # Get existing transport rule

$existingTransportRule = Get-TransportRule | Where-Object {$_.Name -eq $transportRuleName} if ($existingTransportRule)

{

Write-Host "Update Transport Rule" -ForegroundColor Cyan # Update existing Transport Rule

Set-TransportRule -Identity $transportRuleName `

-FromScope NotInOrganization `

-SentToScope InOrganization `

-HeaderMatchesMessageHeader From `

-HeaderMatchesPatterns $displayNames `

-ApplyHtmlDisclaimerLocation Prepend `

-ApplyHtmlDisclaimerText $HTMLDisclaimer `

-ApplyHtmlDisclaimerFallbackAction Wrap

Write-Host "Transport rule updated" -ForegroundColor Green

}

else

{

Write-Host "Creating Transport Rule" -ForegroundColor Cyan # Create new Transport Rule

New-TransportRule -Name $transportRuleName `

-FromScope NotInOrganization `

-SentToScope InOrganization `

-HeaderMatchesMessageHeader From `

-HeaderMatchesPatterns $displayNames `

-ApplyHtmlDisclaimerLocation Prepend `

-ApplyHtmlDisclaimerText $HTMLDisclaimer `

-ApplyHtmlDisclaimerFallbackAction Wrap

Write-Host "Transport rule created" -ForegroundColor Green

} # Close Exchange Online Connection

$close = Read-Host Close Exchange Online connection? [Y] Yes [N] No

if ($close -match "[yY]") {

Disconnect-ExchangeOnline -Confirm:$false | Out-Null

}Na het uitvoeren van het script is de nieuwe mail rule binnen het Exchange Admin Center te zien.

Onderstaand leggen we uit wat het script doet.

Er moet een lijst worden gemaakt met alle namen van collega’s. Binnen Exchange Online kan dit worden opgevraagd door het Powershell commando Get-EXOMailbox, met onderstaande parameters.

$displayNames = (Get-EXOMailbox -ResultSize unlimited -RecipientTypeDetails usermailbox).displaynameDe lijst met namen is een levende lijst, er komen nieuwe collega’s bij en oude vertrekken. Hij moet dus continu up-to-date zijn.

$transportRuleName = "Impersonation warning"

$existingTransportRule = Get-TransportRule | Where-Object {$_.Name -eq $transportRuleName}Het uiteindelijke waarschuwingsbericht moet in HTML-formaat worden opgegeven. Onderstaand staat een voorbeeld, maar deze kan worden aangepast met eigen tekst en/of kleuren.

$HTMLDisclaimer = '<table border=0 cellspacing=0 cellpadding=0 align="left" width="100%">

<tr>

<td style="background:#23aae1;padding:5pt 2pt 5pt 2pt"></td>

<td width="100%" cellpadding="7px 6px 7px 15px" style="background:#384a56;padding:5pt 4pt 5pt 12pt;word-wrap:break-word">

<div style="color:#ffffff;font-weight:bold;">

Waarschuwing:

Dit bericht is afkomstig van buiten de organisatie en bevat een naam van iemand binnen de organisatie. Het zou hier om phishing kunnen gaan! Klik niet op linkjes en open geen bijlagen als je er niet zeker van bent dat dit een veilige e-mail is. Meld dit bericht als phishing door op de knop "Report Phishing" te klikken.

</div>

</td>

</tr>

</table>

<br>'Onderstaand commando maakt een nieuwe mail rule met de juiste waardes voor de parameters.

New-TransportRule -Name $transportRuleName `

-FromScope NotInOrganization `

-SentToScope InOrganization `

-HeaderMatchesMessageHeader From `

-HeaderMatchesPatterns $displayNames `

-ApplyHtmlDisclaimerLocation Prepend `

-ApplyHtmlDisclaimerText $HTMLDisclaimer `

-ApplyHtmlDisclaimerFallbackAction WrapHoe kunnen wij u helpen?

QR Codes: Het onverwachte wapen in Device Code Phishing

Device code phishing, net als aanvallen via Adversary-in-the-middle (AiTM), vertegenwoordigt een geavanceerde vorm van cyberdreiging die zich onderscheidt van traditionele phishing. Device code phishing exploiteert de ‘OAuth2 Device Authorization Grant flow‘ van Microsoft Azure, die gebruikers in staat stelt zich aan te melden bij apparaten met beperkte invoermogelijkheden.

AiTM: De geavanceerde phishing techniek die MFA te slim af is

Adversary in the Middle ook wel bekend als AiTM phishing is een geavanceerde techniek die zich onderscheidt van traditionele phishing door het vermogen om multifactorauthenticatie (MFA) te omzeilen.

De beste manier om uw bedrijf te beschermen tegen phishing

Als bedrijf wilt u uw organisatie beschermen tegen phishing. Het is vooral belangrijk om de menselijke component aan te pakken. Maar hoe kunt u als bedrijf uw medewerkers het beste trainen in het herkennen en rapporteren van phishing?